ニュース

イベントレポート:オンプレ時代とは違う脅威、意外と知られていない情シスがはまる「M365/Boxセキュリティ運用」の落とし穴

2025.03.14

2025年2月12日、弊社主催で「オンプレ時代とは違うセキュリティ脅威、情シスがはまる「M365/Boxセキュリティ運用」の落とし穴 ~コラボレーションツール活用でよくあるトラブル事例と最適な管理方法を解説~」というセミナーを開催しました。今回は、講演内容のポイントについてご紹介します。

ユーザー企業で実際にあった、クラウドストレージにまつわる「困った」「焦った」事例を5つ紹介

「Microsoft 365」や「Box」などのクラウドサービスを導入する際は、オンプレミス環境とは異なる特有のセキュリティ脅威に十分注意する必要があります。従来のオンプレミス環境の運用方法をそのまま適用すると、セキュリティインシデントが発生するリスクが高まります。そこでまず、Microsoft 365やBoxなどのコラボレーションツールを活用する企業で実際に発生した5つのトラブル事例をご紹介します。

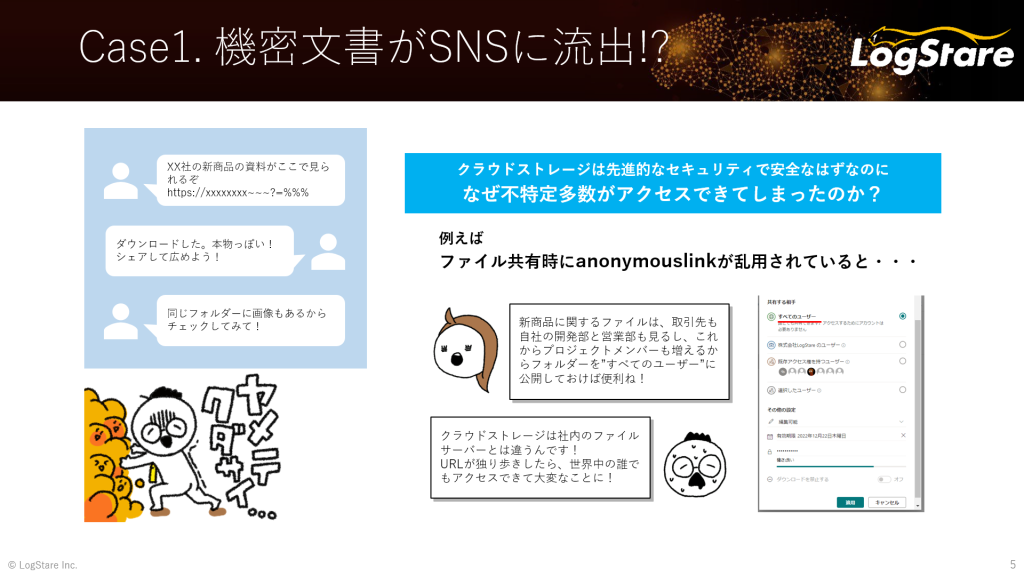

ケース1:機密文書がSNSに流出!?

A社では、外部とのファイル共有にクラウドストレージを使用しており、ファイルやフォルダの共有時に「URLを知っていれば誰でもアクセス可能」な権限を日常的に利用していました。A社では社内外に業務に携わるスタッフが多数おり、個別にアクセス権を付与する運用が困難だったため、この設定を許容していました。

しかし、ある社員の過失により、機密文書が保管されていたフォルダのリンクがSNS上に公開され、関係のない第三者がファイルを閲覧できる状態になってしまいました。

ケース2:退職者が情報を持ち出し!?

B社では「退職後1カ月が経過した時点で退職者のアカウントを削除する」というルールを適用していました。しかし、ある退職者はこのルールを把握しており、退職後もクラウドストレージにアクセスして、持ち出し可能な機密情報をダウンロードしていました。

幸い、B社はダウンロード直後に不正なアクセスに気づき、情報流出を防ぐことができました。しかし、社内では大問題となり、退職者に対して厳正な対応が取られました。

ケース3:社内がランサムウェア感染!!

C社では、クラウドストレージ上の情報システム領域に、パッチファイルのように見える不審なファイルが置かれていました。ある社員がこれをインストールした結果、ランサムウェアに感染し、社内ネットワークにも拡散する事態となりました。

個人のPCがランサムウェアに感染する経路として「標的型メール攻撃」がよく知られていますが、このケースのように、情シスのフォルダ内に従業員の名前で作成されたファイルがあると、情シスが用意した正式なパッチファイルと誤認してクリックしてしまうリスクがあります。

ケース4:重要書類が行方不明

D社では、会議で使用する資料を「Microsoft Teams」のチャネル内でやり取りし、必要なファイルはチャットに貼られたリンクから開く運用を行っていました。しかし、ある会議資料が誤って削除され、誰もファイルの所在を把握できない事態が発生しました。削除されたファイルの痕跡を追跡した結果、意図しないユーザーのゴミ箱に保存されていたことが判明し、無事に復旧できました。

また、クラウドストレージ上の個人フォルダ内に保存したファイルを、チャットでリンク共有する運用をしていたため、退職した社員のアカウント削除に伴い、個人フォルダごとファイルが消失するケースも報告されています。情報漏えいや不正アクセスほどのリスクではないものの、重要なファイルが失われることは企業にとって損失につながります。

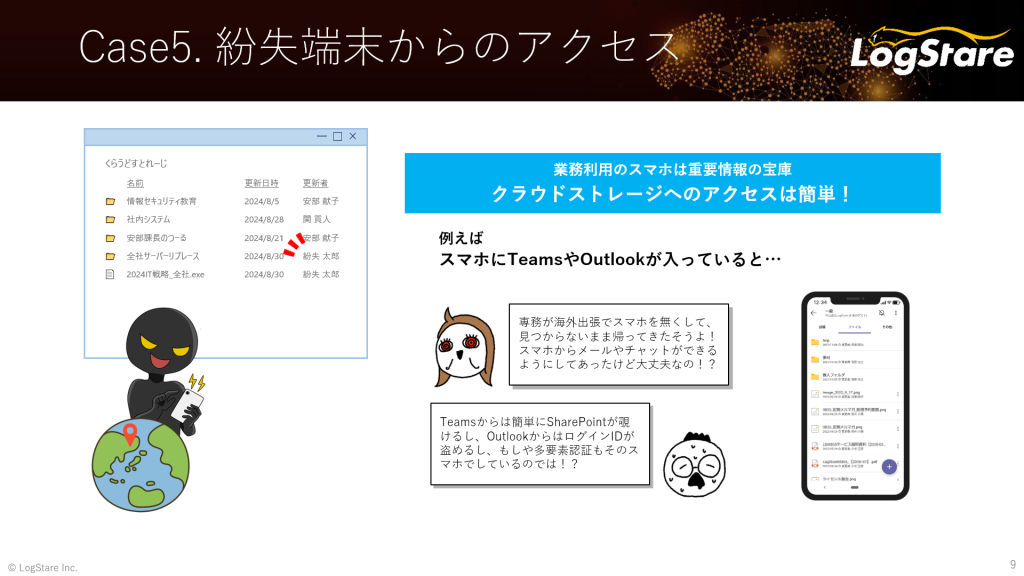

ケース5:紛失端末からのアクセス

E社では、社員が海外出張先で会社支給のスマートフォンを紛失し、拾った第三者に悪用される事故が発生しました。PINコードを初期設定のまま利用している社員が多く、適切な設定を行っていなかったための事故でした。

スマートフォンに複数のアプリをインストールし、パスワードをアプリやブラウザに保存している場合、端末を紛失すると重大な情報漏えいにつながる可能性があります。本件では、TeamsやOutlookのアプリにパスワードが保存されていたため、拾った第三者が簡単にアクセスでき、社内のメールやSharePointのファイルが次々と閲覧されてしまいました。

クラウドサービスは利便性が高い一方で、適切に運用しなければ重大なリスクを招く可能性があります。これらのリスクを認識し、適切な対策を講じることで、安全なクラウド環境を維持することが重要です。

意外と知られていない、情シスが見逃しがちな運用の落とし穴とは?

今回紹介した5つの事件・事故が起こる原因とは、何でしょうか。特に情シス担当者も見落としがちな運用の落とし穴に注意が必要です。その原因と今すぐできる対策を解説します。

多くの企業でクラウド運用上の問題が発生する原因として、主に次のような要因が挙げられます。

- ユーザーと情シス担当者の認識のずれ

- 運用ルールがクラウド環境に対応していない

- 例外アカウントの管理不備

1. ユーザーと情シス担当者の認識のずれ

情シス担当者はITリテラシーが高く、クラウドの仕組みやリスクを理解した上で運用ルールを策定します。しかし、一般のユーザーはその意図を十分に理解せず、オンプレミス時代のファイルサーバーと同じ感覚でクラウドストレージを使用してしまうことがあります。

例えば、匿名リンク(anonymous link)の頻繁な使用や誤削除されたファイルが意図しないユーザーのごみ箱に入るといった問題は、こうした認識のずれによって発生します。

2. 運用ルールがクラウド対応でない

運用ルールや社内規定がクラウドの特性を考慮していないケースも少なくありません。特に、コロナ禍で迅速にリモートワーク環境を整えるため、Microsoft 365(M365)やBoxを導入した企業において、従来のオンプレミス向けルールがそのまま適用されている場合があります。

例えば、「退職後1ヶ月間はアカウントを残す」というルールは、オンプレミス環境では適切だったものの、クラウド環境ではリスクを伴います。情シス担当者がリスクを認識していても、社内調整に時間がかかるなどの理由でルールの改定が追いつかないこともあります。このようなルールの隙間を突いて、不正アクセスが発生するリスクがあるため、見直しが必要です。

3. セキュリティを強化できない特殊事情

セキュリティ強化が困難な事情がある場合も注意が必要です。M365やBoxなどのパブリッククラウドは、どこからでもアクセスできるという利点がある一方で、世界中の誰もがログインを試みる可能性があるため、セキュリティリスクも高まります。

企業によってはSSO(シングルサインオン)やID管理ソリューションを導入しているものの、一部の例外アカウントがセキュリティ強化の対象外となっていることがあります。

例えば、次のような立場のアカウントは、組織内で特別扱いされることが多く、セキュリティ対策が十分でない場合があります。

- 大学の教授や外郭団体の顧問

- 監査役や社外取締役

- 一族経営の企業の役員

しかし、これらのアカウントが侵害されると、ランサムウェア感染や紛失端末からの不正アクセスなど、深刻なセキュリティ被害を引き起こす可能性があります。実際に、政府機関や県立大学などで例外アカウントの不正利用によるインシデントが発生しており、決して珍しいことではありません。

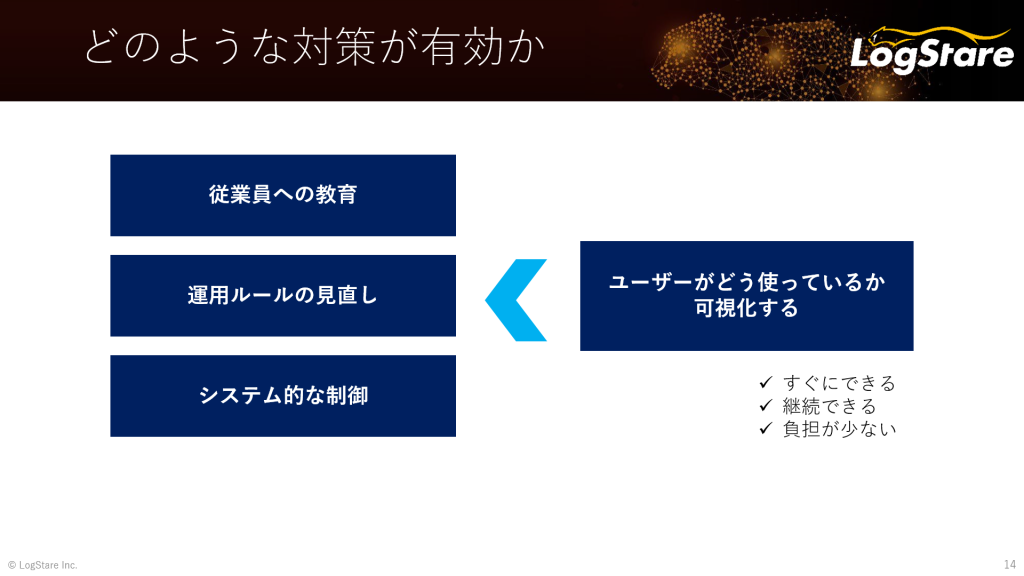

それでは、こういった運用課題には、どのような対策が有効なのでしょうか。弊社ではセキュリティ対策の基本として「モラル」「ルール」「ツール」の3つが重要だと考えています。

まずは、ユーザーが正しい知識を身につけ、適切にシステムを利用できるようにすることが重要です。また、自組織で適切な運用ルールを策定し、定期的に見直しや監査を行うことも欠かせません。さらに、ユーザーに絶対に避けてほしい行為については、システム設定による制御を行い、ルール違反を未然に防ぐことも有効です。

これらを継続的に実施することが重要ですが、徹底するには人手やコストがかかり、情シス担当者の負担が増加します。その結果、最低限の機能しか活用されない状況に陥ることも少なくありません。

今すぐ実施できる対策としては、「ユーザーの利用状況を可視化し、問題が発生した際に迅速に検知できる体制を整える」ことが挙げられます。

いま起きている問題に気づくためにすべきことは「Microsoft 365/Boxの利用状況の可視化」

運用担当者の皆さんが今すぐできる対策は「ユーザーがどう使っているか可視化する」「問題が起きたときにすぐに気づける体制を作る」ことです。具体的にどこから始めていけばよいのでしょうか。その解決策となる「監査ログの分析」の進め方を解説します。

クラウドサービスの普及に伴い、多くの企業でM365やBoxの活用が進んでいます。しかし、これらのサービスを安全かつ適切に運用するためには、利用状況の可視化が不可欠です。その鍵となるのが、「監査ログ」の活用です。

監査ログはシステム運用に不可欠であり、クラウド環境でも同様に重要です。特に、OneDriveやSharePointのようなファイル共有サービスでは、ファイルのアップロード・ダウンロード、アクセス権の変更、共有設定の変更などの操作が記録されます。これにより、意図しないデータの削除や外部への不正共有などの問題を検知できます。

例えば、ファイルの所在が不明になった場合、監査ログを確認することで、どのユーザーがどの操作を行ったのかを追跡し、復旧の手がかりを得ることが可能です。

M365の監査ログには、以下のような情報が記録されます。

- ファイルやフォルダの共有操作

- ユーザーのアクセス日時やアクセス元(IPアドレス)

- アカウントの作成・削除・変更履歴

- OneDriveやSharePointでのファイル移動や削除の履歴

これらのログを適切に管理・活用することで、クラウド環境の安全性を高めることができます。

また、Boxの監査ログには、以下のような情報が記録されます。

- ユーザーのログイン履歴

- ファイルのアップロード・ダウンロード履歴

- ファイルの共有設定の変更

- アクセス権限の変更

M365と同様に、Boxの監査ログを活用することで、利用状況を可視化し、不審な操作をいち早く検知することが可能です。

特に管理者が気にするポイントは、「誰がどのファイルにアクセスしたか」「どのような権限設定がされたか」という部分です。これらの情報を可視化することで、不正アクセスや情報漏えいのリスクを低減できます。

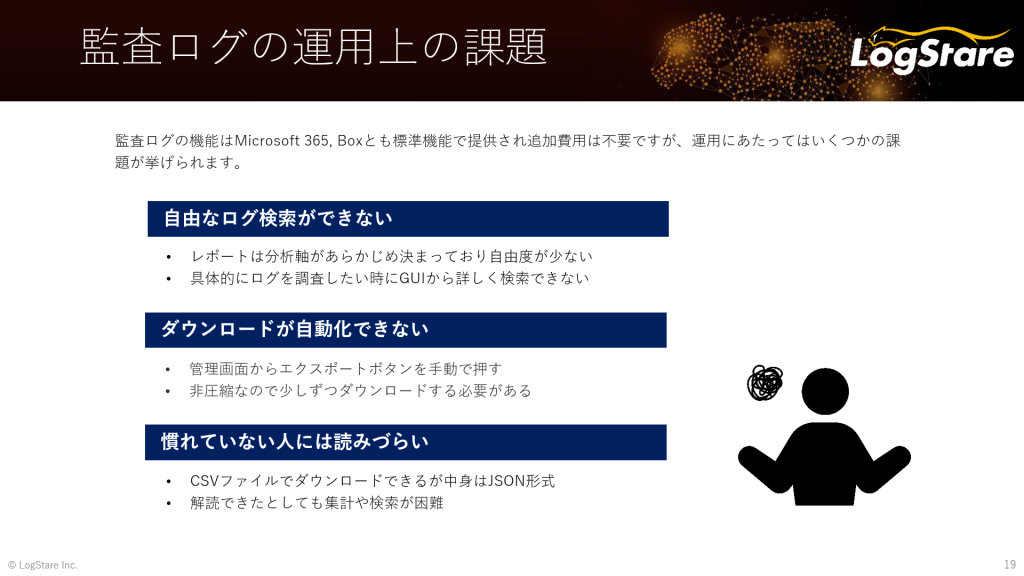

監査ログの運用上の課題

デフォルトの管理ツールを使用すれば、監査ログを通じて利用状況を把握することは可能ですが、実際の運用ではいくつかの課題があります。

例えば、M365の監査ログは検索条件の自由度が限られており、細かい条件設定が難しい という制約があります。一方、Boxでは検索結果のレポート作成に時間を要することがあります。また、いずれも自動エクスポート機能がないため、管理者が定期的に手動でログをエクスポートしなければなりません。

さらに、M365、Boxとも監査ログを直接読み解くのは容易ではありません。加えて、ベンダー特有の用語が使われている場合、その意味を理解するのにも手間がかかるため、適切な運用には十分な知識とスキルが求められます。

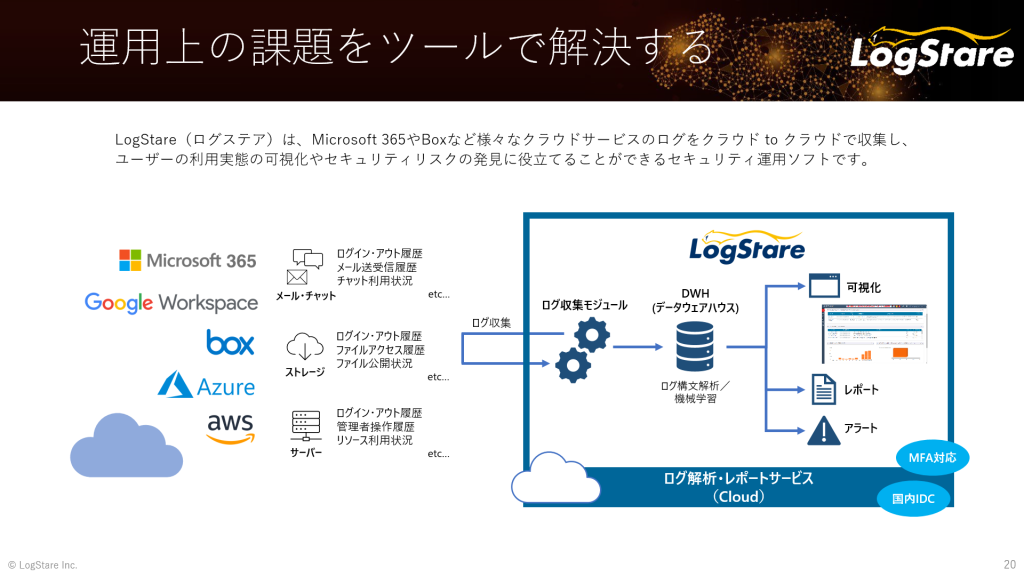

これらの課題を解決する手段として、弊社では「LogStare」の活用が有効だと考えています。LogStareは、20年以上にわたるログ分析のノウハウを活かし、クラウド監査ログ管理ツールを独自開発しました。

LogStareは、M365やBoxなどのクラウドサービスから監査ログを自動収集し、ユーザーの操作を視覚的に可視化 します。特に、ログの収集・解析を自動化することで、管理者の負担を軽減し、問題の早期発見・対応を実現 します。

さらに、LogStareは、「セキュリティ」「DX」「働き方」 の3つの視点からログを分析し、M365やBoxの利用実態を直感的に把握できるシステムです。ログを自力で解読する必要がなく、効率的な運用を支援します。

SOC監修の“使える”システム・LogStare、Microsoft 365やBoxの利用状況を可視化する様々なユースケースを紹介

LogStareは、親会社のSOC運用基盤としても活用されており、さまざまなネットワーク機器やセキュリティソリューションにも対応 しています。では、具体的にどのようにM365やBoxの利用状況を可視化するのか、詳しく見ていきましょう。

LogStareを活用したログ分析とレポート出力

クラウドサービスの適切な運用には、監査ログの分析とレポート作成が欠かせません。しかし、M365やBoxの標準機能では、検索の自由度やデータの可読性に課題があります。そこで、LogStareを活用することで、これらの問題を解決し、より効率的にログ分析とレポート出力を行うことが可能になります。

LogStareによるログ分析では、ログの自動収集とともに、M365やBoxを含む複数のクラウドサービスから定期的に監査ログを収集し、ユーザー操作を可視化します。また、標準の監査ログは分析するのに専門的なスキルが必要ですが、LogStareでは直感的なインターフェースを提供し、管理者が容易にデータを把握できるようになり、可読性が向上します。

さらに、組織のニーズに応じたカスタムレポートを生成可能で、不正アクセスや異常な操作を即座に通知するなど、セキュリティインシデントを検出します。また、定期的なレポート自動生成によって、手動でログをダウンロードする手間を削減し、効率的な運用を実現できます。

LogStareのラインアップ:お得なキャンペーンも実施中

LogStareは、M365やBoxをはじめとするクラウドおよびオンプレミスの様々なシステムのログを一元管理し、異常検知や詳細なレポートを自動作成できるツールです。ログの収集・分析・可視化を通じてセキュリティ強化と運用負担の軽減を実現します。

LogStareの主要ラインアップとしては、ログの収集と保管を行うソフトウェア「LogStare Collector」、収集したログを分析し、レポートを出力するSaaS型のログ分析基盤「LogStare Reporter」、 Reporterと同様の機能を持つオンプレミス型のログ分析基盤「LogStare Quint」、クラウドサービスのログ分析に特化したSaaS型サービス「LogStare M365」などを揃えています。

LogStareでは、最初から全システムを監視するのではなく、必要な範囲からスモールスタートし、段階的に拡張できる柔軟な仕組みを提供しています。

また、CollectorとReporterを組み合わせることで、クラウドとオンプレミスのログを統合管理 できます。最小利用金額は年額84万円からで、対象システム数に応じて課金される仕組みです。

さらに、クラウド環境のみを監視する場合は、まずLogStare M365を導入し、M365の監視から開始 できます。その後、BoxやGoogle Workspaceを追加することも可能です。LogStare M365は1ユーザー当たり月額200円で提供しており、数千人規模の場合はボリュームディスカウントが適用可能 ですので、お気軽にご相談ください。

また、「とりあえず何かあったときのためにログを取得したい」という場合は、LogStare Collectorを導入することで、年額24万円で最低限のログ情報を保持できます。

現在、弊社では2025年3月末まで、本番環境でご利用いただけるキャンペーンを実施しています。クラウド環境に簡単に導入できるため、既存システムに影響を与えずに試用が可能です。これにより、導入工数を削減し、スムーズに運用を開始できます。

さらに、トライアル環境やPoC(概念実証)も提供しており、導入前に実際の利用感を試すことが可能です。「いきなり導入するのは難しいが、まずは社内のクラウド利用状況を把握したい」という企業にも最適です。

ネットワーク機器やM365、Boxの監視強化を検討されている企業・組織のご担当者様は、ぜひこの機会にご相談ください。貴社の環境に最適なログ管理ソリューションをご提案いたします。

講演資料ダウンロード

https://majisemi.com/e/c/logstare-20250212

関連Webサイト

クラウド活用の “困った” “焦った” リーフレット

https://www.logstare.com/doc_dl/leaflet_saas_incident/

LogStare Collector 製品情報(無料ダウンロード有)

https://www.logstare.com/logstarecollector/

LogStare M365 製品情報(トライアル有)

https://www.logstare.com/logstarem365/